El pasado 30 de noviembre se ha celebrado el Día Internacional de la Seguridad de la Información, cuyo objetivo es concienciar sobre la importancia de la seguridad cibernética y los sistemas y entornos que operan en ella.

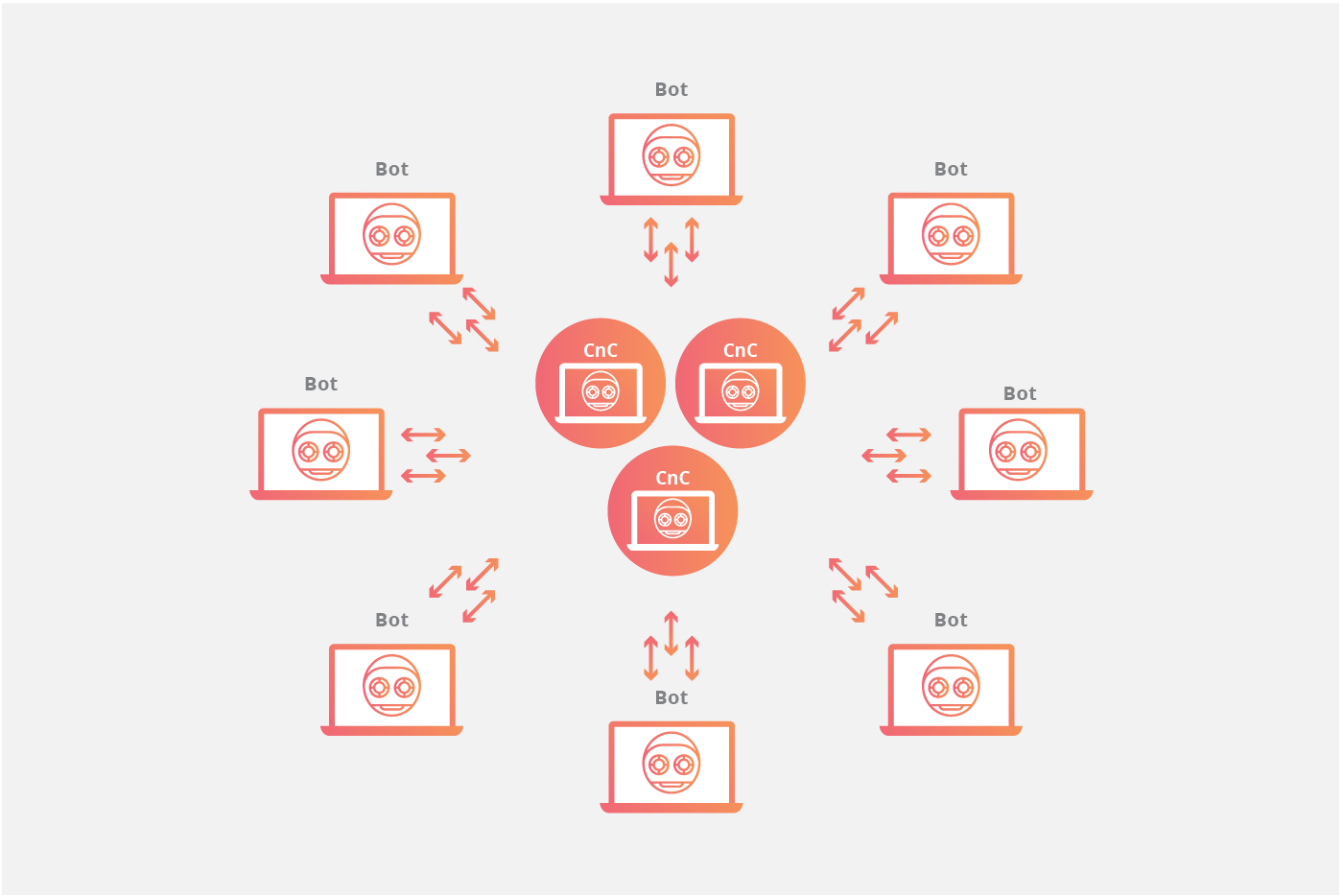

La primera mitad de 2017 ha registrado un enorme número de ciberataques y amenazas contra la seguridad informática; Ataques de ransomware contra empresas, intentos de obtener información corporativa, o filtraciones de herramientas de espionaje han sido los primeros de la lista.

El segundo trimestre ha sido uno de los más agonizantes, con la aparición de WannaCry y ExPetr, software malicioso realizados por organizaciones rusas, inglesas, chinas y coreanas.

El grupo de hackers conocido como Shadow Brokers hizo su debut en 2016, afirmando tener en su poder herramientas de espionaje de la operación Equation Group, vinculada a la NSA (Agencia Nacional de Seguridad), información robada que posteriormente subastaron. Este año, revelaron que disponían de una nueva herramienta de la NSA EternalBlue, una vulnerabicidad de Windows que dejaría las puertas abiertas a los hackers para los posteriores ataques ransomware.

En marzo, WikiLeaks protagonizó un nuevo ataque, haciendo pública una documentación que incluía operaciones de espionaje que sustrajeron a la Agencia Central de Inteligencia, CIA. Esta filtración de información incluía malware, y vulnerabilidades de iOS, Windows y la posibilidad de convertir las Smart Tv en dispositivos de vigilancia.

El 12 de mayo un ciberataque masivo de ransomware, WannaCry afectó a grandes corporaciones y organismos públicos como el Servicio de Salud Británico, la multinacional Renault, el sistema bancario ruso y al grupo de mensajería estadounidense FedEx, así como al servicio de ferrocarriles alemán y a universidades de Grecia e Italia.

Un mes después, otra ola de ataques de ransomware más fuerte que la anterior aprovechó las vulnerabilidades de Windows expuestas por Shadow Brokers para hacerse con el control a nivel mundial de muchas empresas, entre ellas el Banco Nacional de Ucrania, afectando a la completa infraestructura del país. Se trata de Petya, un troyano que se difundía a través de la nube Dropbox. Los países más afectados fueron Rusia y Ucrania, pero se registraron infecciones en Francia, Alemania, Italia, Polonia, Reino Unido y Estados Unidos.